Установка и настройка прокси-сервера WINGATE.

Ограничение доступа в Интернет.

Настройки клиентов ICQ и FTP для работы через Wingate.

Статистика прокси-сервера Wingate.

Сохранение, и восстановление настроек Wingate

Слово “прокси” означает “посредник”. Обычно этот термин используется для обозначения сервера-посредника между компьютерами-клиентами локальной сети, не имеющими прямого (через шлюз) выхода в Интернет и ресурсами Интернет. В общем случае, такой сервер имеет как минимум два сетевых интерфейса, один из которых доступен из локальной сети, а второй - имеет выход в Интернет. Сам сервер представляет собой программный комплекс, (в случае с Wingate - состоящий из множества сервисов - WWW, FTP, TELNET), обеспечивающий доступ к внешним ресурсам по запросам клиентов из локальной сети. При чем, каждый из сервисов может настраиваться на прием, передачу, кэширование и фильтрацию пакетов, предназначенных для конкретных клиентов.

С точки зрения оптимального системного администрирования такой вариант подключения рабочих мест локальной сети к ресурсам Интернет является наиболее контролируемым и безопасным, поскольку отсутствует прямое соединение между клиентами и серверами и весь внешний трафик сосредотачивается в одной точке – на прокси – сервере. Кроме того, за счет кэширования данных снижается нагрузка на канал доступа и повышается быстродействие всей системы в целом.

В статье рассматривается пример установки и настройки довольно популярного прокси-сервера Wingate. На сегодняшний день (конец 2003г.) существует около десятка версий Wingate (от 2.0.Х до 5.0.Х) и описывать каждую из них нет никакого смысла, поэтому я остановлюсь только на основных и минимально необходимых для создания работоспособного прокси-сервера сведениях и настройках.

Установка и настройка прокси-сервера WINGATE.

Прежде, чем приступать к установке прокси-сервера, установите и настройте доступ в Интернет с компьютера, на котором будет использоваться Wingate-сервер.

Инсталляционный пакет Wingate состоит из двух частей – инсталляции сервера и инсталляции клиента (в последних версиях инсталляционный пакет один, но режим инсталляции клиента или сервера, вы выбираете сами). Процесс инсталляции очень прост – следуйте инструкциям на экране. Перед установкой под Windows95 нужно установить WINSOCK 2.0 или более поздний, поскольку Wingate умеет работать только через него (вы можете скачать с http://lan2inet.agava.ru/download.htm )

Сначала устанавливается сервер Wingate, затем – клиенты на каждом из рабочих мест локальной сети. Можно обойтись без установки клиентской части WINGATE (WinGate Internet Client или WGIC ), а настроить клиентские программы вручную, что позволит глубже понять механизм функционирования Wingate и учесть особенности отдельных рабочих мест вашей сети и используемого программного обеспечения. После завершения процесса инсталляции сервера и перезагрузки компьютера в правом нижнем углу панели задач появится иконка Wingate Engine Monitor, используемого для контроля и управления прокси сервером. Правая кнопка мыши вызывает простое меню, позволяющее остановить или запустить прокси-сервер, а также вызвать специальную программу Gate Keeper, являющуюся основным средством настройки и мониторинга прокси-сервера. Запуск также можно выполнить двойным щелчком левой кнопки мыши.

Gate Keeper не имеет никакого отношения к доступу в Интернет и представляет собой интерфейс администратора, с помощью которого вы можете управлять собственно прокси-сервером. В зависимости от версии инсталлированного Wingate, при первом запуске Gate Keeper может потребовать смену пароля (первый вход осуществляется с именем пользователя “Administrator” и без пароля). Учтите, что строчные и прописные буквы различаются. Смену пароля вы также можете произвести в любой момент времени, используя опцию “Change Password” в меню “Options”.

После идентификации пользователя “Administrator” программа подключит вас к прокси – серверу и вы увидите на экране окно со списком системных сервисов, установленных при инсталляции. Этот список различен для разных версий Wingate, но основные, необходимые для функционирования, присутствуют всегда, при чем некоторые из них вам могут никогда не понадобиться.

Короткое описание сервисов:

Теперь надо настроить основные сервисы, обеспечивающие запросы пользователей прокси-сервера. Для этого выбираем вкладку “Services” в нижней части левого окна.

Начнем с установки WWW Proxy server. Это именно тот сервер, который обеспечивает доступ к Web-ресурсам по протоколу HTTP, то есть, наиболее часто используемый при доступе к Интернет. Настройки большинства сервисов очень похожи и заключаются в привязке к сервису сетевого интерфейса, определения правил доступа пользователей к нему и поведения сервера при неправильно сформированных запросах. Окно свойств сервиса практически для всех сервисов одинаково и имеет в верхней части несколько вкладок, с помощью которых открываются окна настроек. Первую вкладку General оставляем в покое (если вы не намерены изменять номер порта, название сервиса или режим его старта) и сразу жмем на Bindings (Привязки). Здесь вы должны указать, через какой интерфейс возможно подключение клиентов к данному сервису – через один, несколько или через любой:

Если вы планируете возможность подключения пользователей вашей локальной сети к WWW-прокси, то нужно указать возможность соединения через интерфейс вашей сетевой карты (например, 192.168.0.5) или разрешить соединение через любой интерфейс. Второй вариант нежелателен, так как вы разрешаете подключение к вашему серверу и извне, что c точки зрения обеспечения безопасности неверно. Петлевой интерфейс (127.0.0.1) тоже имеет смысл разрешить, поскольку его можно задействовать для подключений клиентских программ, выполняемых на компьютере, где установлен прокси-сервер.

Теперь настраиваем режим “Interfaces”, определяющий привязку интерфейсов для исходящих соединений и во многом похожий на предыдущий Bindings. Причем, здесь вы можете выбрать режим, разрешающий использование любого интерфейса, поскольку на безопасность это никак не повлияет. (Выбор показан на рисунке 4 и обычно это режим по умолчанию). В принципе, если у вас имеется возможность подключения к Интернет по нескольким каналам, вы можете разделить их между несколькими сервисами (WWW, FTP, почта и т. п. )

Следующая вкладка – “Sessions” – определяет предельное время отсутствия активности соединения, по истечении которого текущий сеанс пользователя данного сервиса прерывается. Это не значит разрыв модемного соединения с Интернет, а просто прекращение текущего соединения между клиентом и сервером. Оставьте настройку по умолчанию.

Вкладка “Policies” определяет права доступа пользователей к данному сервису. По умолчанию разрешено все и всем (Everyone - Unrestricted Rights). При начальной настройке Wingate лучше оставить доступ без ограничений, Но в процессе дальнейшей эксплуатации вам придется серьезно заняться разделением доступа пользователей к сервисам. У Wingate в этом плане существуют возможности построения очень гибких правил управления сеансами, позволяющих частично или полностью ограничить доступ к сервису по определенным критериям (время, содержимое запроса, объем трафика и т.п.) Более подробное описание настроек доступа клиентов вы найдете ниже.

Non-Proxy Requests – определяет поведение сервера при получении некондиционного, с его точки зрения, запроса. По умолчанию такой запрос отвергается, но его можно перенаправить на другой сервер. Оставьте по умолчанию.

Connection – определяет способ соединения с серверами в

Интернет. Обычно это выполняется напрямую (Directly), но возможны и

варианты:

Logging – настройки журналов событий для сервиса.

Журналы пишутся в каталог \Logs, размещенном внутри каталога

с установленным Wingate и содержат довольно подробную информацию о событиях по

каждому из сервисов. В этом окне вы можете менять детализацию информации в

журналах. Если вы используете какие-либо дополнительные программы для сбора

статистических данных по прокси-серверу (например, Proxy Inspector for Wingate)

, то не стоит минимизировать детализацию информации в

журналах, поскольку именно они служат в качестве источника для формируемых

отчетов.

На этом этапе можно считать, что WWW proxy минимально настроен.

Теперь можно приступить к настройке программного обеспечения (ПО) клиента,

использующего данный сервис

Wingate, каковым, например, является обозреватель Интернет,

(Internet Explorer).

В “Свойства обозревателя” -“Подключения” устанавливаете (если он не был ранее установлен) флажок “Не использовать” для модемных подключений и нажимаете на кнопку “Настройка сети”. Появляется окно настройки подключения через локальную сеть.

Ставите флажок “Использовать прокси-сервер”, заносите IP-адрес или имя компьютера с установленным Wingate-сервером. Если в настройках WWW Proxy вы изменили номер порта, то вместо “80” укажите его. Этого достаточно для доступа к Web-ресурсам. Жмете “ОК” и открываете какую-либо страничку.

Если вы все правильно выполнили, то она раскроется, а в окне “Activity” Программы GateKeeper увидите информацию о сессии клиента.

Отображается имя или IP-адрес компьютера, имя пользователя и выполняемые запросы. Поскольку мы не сформировали списки пользователей и групп, а также не указали способ идентификации пользователей, то все пользователи будут идентифицироваться как Guest. Этой проблемой займемся позже, а пока необходимо произвести остальные, необходимые настройки сервера и клиентов. Сервер, обеспечивающий прием почты (POP3 Proxy Server) настраивается точно так же, как и WWW Proxy sever. А вот сервер для отправки почты (SMTP proxy server) настраивается иначе. Здесь используется способ перенаправления соединения клиента на почтовый сервер, расположенный у провайдера или внутренний почтовый сервер. Перенаправление запросов клиентских программ –это довольно гибкий механизм, позволяющий использовать прокси-сервер для отправки почты через разные почтовые серверы, обеспечивать подключение клиентов к нестандартным (например, игровым серверам), и т. п.

Для добавления сервиса исходящей почты проделайте следующее:

Существует 2 варианта использования SMTP Proxy – с перенаправлением соединения на внешний почтовый сервер (чаще всего сервер провайдера) и с использованием внутреннего почтового сервера компании. В Wingate 6 появился даже собственный почтовый сервер. Схема работы сервиса такова – принять подключение клиента на порт 25 (стандартный порт SMTP) сервера и перенаправить его на порт 25 сервера SMTP провайдера (или любого доступного вам сервера SMTP). Для этого нужно установить флажок, разрешающий перенаправление “Support outbound mail via ISP mail server” и заполнить поле с именем сервера исходящей почты. В разных версиях Wingate этот флажок может называться по-разному, но смысл его будет именно таков.

Настройки “Bindings” делаем такими же, как и для WWW Proxy, выбираем “Policies” и разрешаем всем (Everyone) пользоваться этим сервисом.

Если отправка почты должна выполняться не только через выбранный сервер, а, например, еще и через бесплатный сервер mail.ru, то можно создать еще один такой же сервис, но ожидающий подключение клиента не на порт 25/TCP, а, например, 6025, и перенаправляющий соединение на порт 25 SMTP-сервера mail.ru. В настройках учетной записи почтовой программы в качестве SMTP-сервера нужно будет указать сервер Winggate, и номер порта - 6025.

Несколько слов о перенаправлении соединений на другие серверы (порты). Для этого можно использовать TCP Mapping Service. Например у вас возникла необходимость дать доступ клиенту к SSH-серверу в Интернете. У Wingate нет поддержки SSH, но вы можете добавить сервис “TCP Mapping service”, ожидающий подключения к порту 22 (SSH) и перенаправляющий его на порт 22 нужного вам сервера. Аналогичным образом решается проблема подключения клиентов локальной сети к нестандартным серверам (игровым, например).

Настройка заключатся в создании (или изменении уже существующих) учетных записей пользователя, содержащих информация об имени, его E-mail адресе, почтовых серверах для приема (POP3) и отправки (SMTP) почты. Эту информацию надо сформировать таким образом, чтобы почта принималась и отправлялась через Wingate. Для этого в Outlook Express открываем список учетных записей – “Сервис” - “Учетные записи” - “Почта” и создаем новую или редактируем существующую учетную запись. Пусть, для примера, у нас есть пользователь user1 и его почтовый адрес user1@mail.cnt.ru. Сервер принимаемой почты (POP3) – mail.cnt.ru, а сервер отправляемой (SMTP) – post.cnt.ru. Настройка на вкладке “Общие” производится стандартно, а на вкладке “Серверы” – с учетом подключения через Wingate. В качестве и POP3 и SMTP серверов указываем имя или IP-адрес сервера Wingate. Для сервера входящей почты после имени пользователя добавляем символ-разделитель “#” и имя реального почтового сервера, чтобы Wingate “знал”, где искать принимаемую почту. Т.е. имя пользователя будет – user1#mail.cnt.ru и POP3 Proxy будет выполнять подключение к почтовому серверу mail.cnt.ru с именем пользователя user1

Последнее время, из-за массовой рассылки спама, SMTP-серверы настраиваются на доступ только авторизованных пользователей. В почтовом клиенте устанавливаем флажок “Проверка подлинности пользователя” и щелкаем мышкой на кнопку “Настройка”. В открывшемся окне включаем флажок “Использовать”, и пишем имя пользователя – user1. (Использовать одно и тоже имя пользователя как для сервера входящей почты в нашем случае нельзя).

Для того, чтобы настроить отправку почты через другой почтовый сервер с использованием перенаправления жмем на “Дополнительно” и вместо номера порта для исходящей почты ( 25 ) заносим тот номер, который мы задали при настройке дополнительного SMTP Proxy server (например 6025).

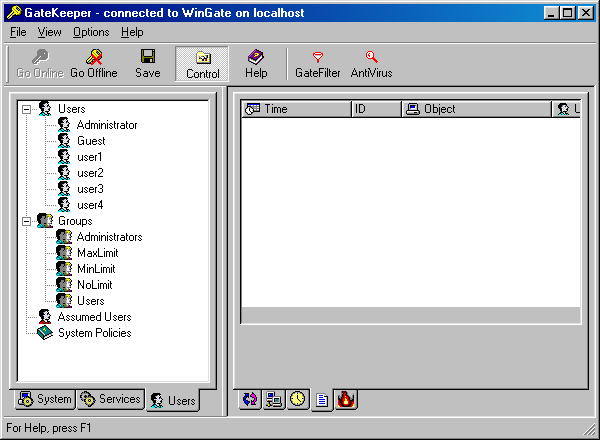

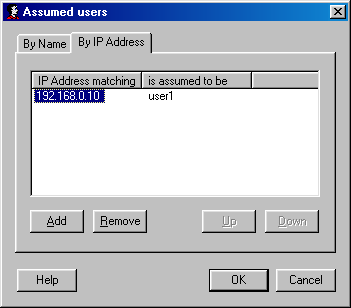

При инсталляции автоматически создаются 2 пользователя – Administrator и Guest. Первый из них имеет все права по отношению к прокси-серверу, второй – только права доступа к сервисам. Также имеются 2 группы – Administrators и Users. При нажатии правой кнопки мыши в левом окне, вызывается меню для управления пользователями и группами. С его помощью вы можете добавлять, удалять изменять и копировать как пользователей, так и группы. Создайте список пользователей и, при необходимости, список групп. Удобнее всего использовать Wingate в режиме опознавания пользователей по IP-адресам компьютеров. В этом случае пользователю не приходится вводить пароль при подключении к серверу, а идентификация производится с использованием настроек Assumed Users . Делаем на нем двойной щелчок мышкой и в открывшемся окне щелкаем на вкладке By IP-address, после чего реализуем правило – “если подключение выполнено с такого-то IP-адреса, то пользователь такой-то”. Лучше это делать, в порядке возрастания IP-адресов.

Последний режим данной настройки (System Policies) определяет общие правила пользования прокси-сервером для пользователей и групп. Возможностей по настройке здесь великое множество, но для большинства случаев их можно оставить по умолчанию (с разрешением подключения неизвестных пользователей Guest) или установить режим User my be assumed с запретом подключения пользователя Guest. В дальнейшем вы можете установить правила, ограничивающие доступ пользователей к серверу по огромному набору критериев, реализуемых в настройках System policies.

Создание правил рассмотрим на примере настройки сервиса кэширования. По умолчанию кэшируется все, но часто возникает необходимость запретить кэширование отдельных страничек, что связано с доступом к почте через web-интерфейс или, например, с работой в режиме реального времени с биржевой информацией. Возвращаемся к сервису System – Caching – What to caching (Что кэшировать)

Первоначально установлен режим “Cache everything” - кэшировать все. Отменяем его и добавляем фильтр (кнопка “Add Filter”) . Имя фильтра можно изменить (система назовет его Filter1, но если фильтров много, удобнее присвоить им смысловые имена) двойным щелчком на имени. После этого жмем на “Add Criterion” и добавляем правило, реализуемое в данном фильтре. Поскольку нам необходимо отменить кэширование, в окне настройки критерия устанавливаем режим This criterion is NOT met it и формируем критерий по заготовкам, имеющимся в наборе Wingate. Для отмены кэширования всех данных клиента c конкретным IP-адресом, критерий будет выглядеть так:

“Отмена кэширования для IP-адреса 192.168.0.100”

Аналогично создаются и правила для других сервисов или пользователей. Можно, например, создать правило пользования сервисом WWW, запрещающее всем или конкретному пользователю заходить на определенные страницы Интернет. Нужно только правильно сформулировать критерий, что требует определенных знаний об HTTP-протоколе, языке HTML и т.п.

“Файерволл”, “Брандмауэр” и межсетевой экран (“МЭ”) являются синонимами и определяют комплекс программно-аппаратных средств, обеспечивающих защиту вашей локальной сети от вторжения из Интернет.

Первой задачей, решаемой системой защиты является обеспечение скрытия самого наличия локальной сети за межсетевым экраном. В случае с Wingate это достигается настройкой сервисов таким образом, чтобы входящие соединения осуществлялись только через интерфейс сетевой карты, подключенной к локальной сети и настройкой клиентских компьютеров на работу приложений через прокси-сервер. В случае же использования соединения с Интернет минуя прокси, используется технология Network Address Translation (NAT), с помощью которой производится подмена реальных IP-адресов любого из компьютеров вашей локальной сети на один единственный IP-адрес сервера Wingate для исходящих пакетов и обратная подмена для входящих. В этом случае на клиентских машинах необходимо установить в качестве адреса шлюза по умолчанию IP-адрес Wingate, а в настройках “System – Extended Networking -General” установить режимы “Enable Extended Network Driver” и “Enable NAT” (как правило, установлены по умолчанию). На этой же вкладке вы можете указать режим настройки Firewall. Обычно он установлен на уровень безопасности для наиболее распространенного варианта использования прокси-сервера, но его можно изменить от минимального (Disable Firewall), до максимального с запретом всех внешних подключений (Denies all connections from outside).

Следующая вкладка Routing показывает таблицу маршрутизации на вашем Wingate. Ту же информацию вы получите по команде route print. В некоторых версиях Wingate эта вкладка отсутствует.

Добавлю, что предоставление возможности доступа в Интернет через Wingate NAT нужно рассматривать как крайний, снижающий безопасность, случай.

Встроенный брандмауэр Wingate нужно использовать, отключив любые другие брандмауэры. Принцип действия любого файерволла основан на перехвате всех сетевых пакетов, их анализе и фильтрации с помощью правил, установленных вами. Правила Wingate позволяют реализовать следующее:

Проанализировав заголовок пакета, Wingate отыскивает в своей базе правило, применимое к данному пакету и выполняет предписанное им действие: allow – пропустить/разрешить, deny – уничтожить/запретить и redirect – отправить на другой IP-адрес.

Настройки по умолчанию запрещают ping из Интернет, но разрешают из локальной сети, отбрасывают не запрошенные сервером пакеты и рассчитаны на отсутствие внутри локальной сети какого-либо доступного из Интернет сервера.

Если же такой сервер присутствует, то вам необходимо разрешить соединение на порт, прослушиваемый данным сервером. На вкладке Port Security разрешить соединение на конкретный номер порта и перенаправление на адрес вашего сервера.

В заключение отмечу, что более разумно использовать в качестве межсетевого экрана не средства Wingate, а обладающие большими возможностями современные файерволлы.

Управление доступом пользователей к сервисам WINGATE.

Каждый системный администратор рано или поздно сталкивается с необходимостью решать задачу минимизации трафика и упорядочения доступа пользователей к ресурсам сети. Если вы используете доступ к Интернет через прокси-сервер Wingate, то такая задача решается довольно просто и эффективно.

Для начала вам надо настроить идентификацию пользователей. Наиболее удобна система опознавания пользователей по IP-адресу (Assumed users), поскольку она не требует ввода пароля при каждом подключении к прокси-серверу, что , согласитесь, создает некоторые неудобства. Для этого нужно:

Для примера, группы:

- NoLimit - с доступом без ограничений

- MinLimit - с доступом ко всем URL, кроме заданных настройками

- MaxLimit - с доступом только к заданным URL.

Все эти действия выполняются с использованием вкладки "Users".

Правая кнопка мыши вызывает меню для создания нового пользователя (New User) или новой группы (New Group). После создания пользователей нужно настроить их распознавание сервером, что выполняется правилами в Assumed Users

Неопознанные пользователи в Wingate отображаются как Guest . После того как вы настроите "Assumed users", таких пользователей больше не будет. Настройка выполняется в режиме "By IP Address" добавлением (Add) или удалением (Remove) записей идентификации. Можно упорядочить записи (например, расположить в порядке возрастания IP-адресов) используя кнопки Up и Down.

После этого можно переходить к настройке правил доступа пользователей в Интернет на примере WWW Proxy Server - т.е. правила доступа к интернет-сайтам.

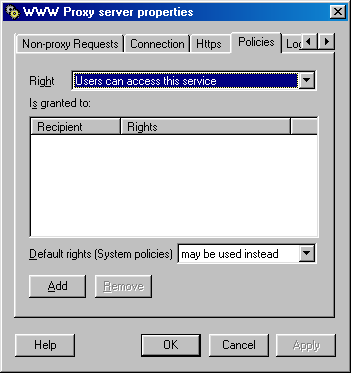

Открываем свойства WWW Proxy Server и выбираем вкладку Policies. В окне открывается возможность редактирования правила "Пользователи могут получать доступ к этому сервису" (User can access this service). Изначально установлено правило Everyone - Unrestricted Rights т.е. "Для всех - неограниченные права". Удаляем это правило нажатием кнопки Remove.

Можно создавать новые правила, но, для начала устанавливаем режим игнорирования прав по умолчанию, System Policies - поле Default rights (System Policies) устанавливаем are ignored. Правила для System Policies редактируются в разделе Users и изначально также установлены "без ограничений". Возможности по созданию правил в System Policies гораздо скромнее, по сравнению с возможностями для конкретного сервиса (в данном случае - для WWW Proxy server), и ими лучше всего пользоваться для создания глобальных, применимых ко всем сервисам, правил.

Для добавления новой записи о правах пользователя нажимаем на кнопку Add и выбираем Specify user or group , после чего становится доступным окно выбора пользователей и групп Подсвечиваем группу Nolimit и нажимаем OK - в списке появляется название группы с неограниченным доступом (Unrestricted rights).

Включение в группы и удаление их них пользователей можно выполнять в любое время.

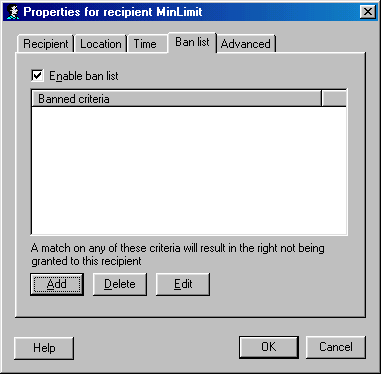

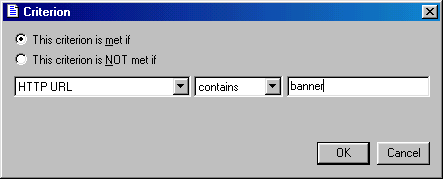

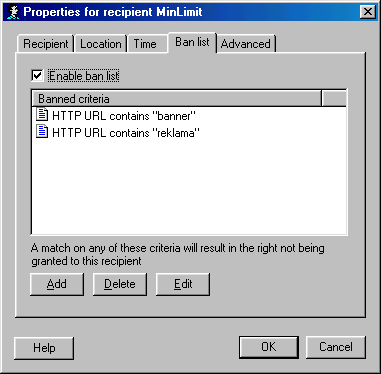

Ограничение доступа к определенным URL выполняется с помощью специального списка правил - Ban List . Т.е. web-доступ для пользователей, являющихся членами группы MinLimit будет выполняться в случае, если запрос не попадает под правило, определенное Ban List. Например, создадим правила, блокирующее доступ к URL, содержащим слова "reklama" и "banner" Как и в предыдущем случае добавляем в список группу и после этого выполняем двойной щелчок мышкой по ней. В открывшемся окне выбираем Ban list , и устанавливаем галочку Enable ban list , после чего становится доступным окно Banned criteria . Нажимаем кнопку Add

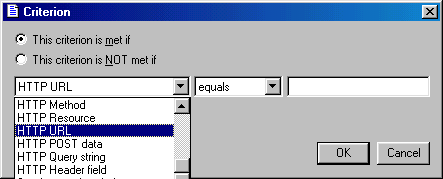

Выводится окно, в котором можно создавать фильтры для блокируемых запросов. Возможна блокировка по имени сервера, его IP- адресу, или по отдельным словам в URL. Для нашего случая правило будет выглядеть следующим образом - блокировать запрос, если HTTP URL содержит (contains) слово "banner"

Аналогично добавляются правила для слова "reklama"

Созданные правила всегда можно подправить используя Edit.

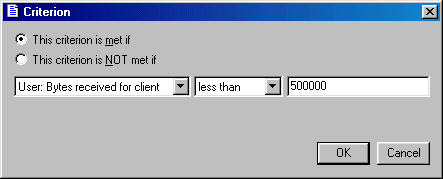

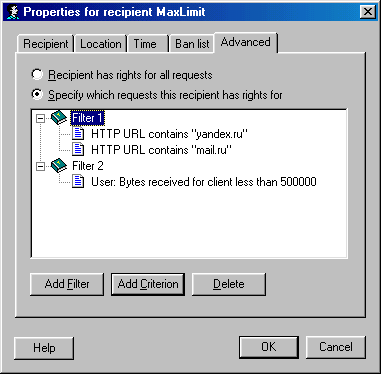

Фильтров и критериев в фильтрах может быть несколько. Если запрос пользователя соответствует хотя бы одному критерию в фильтре, то он будет выполнен. Если фильтров несколько, то наличие условия блокировки хотя бы в одном фильтре вызовет отклонение запроса. Для примера добавим фильтр на запрет доступа при превышении трафика в 500 000 байт. Создаем фильтр и в качестве критерия выбираем

Итого:

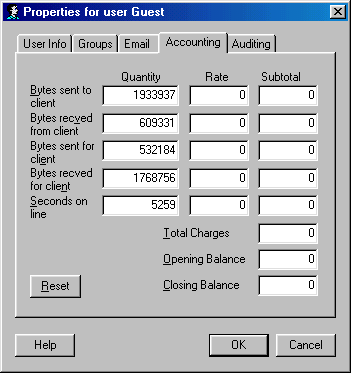

Суммарное правило будет следующим - "Доступ разрешен, если HTTP URL содержит yandex.ru или mail.ru и суммарный входящий трафик пользователя меньше 500 000 байт". Счетчики байт пользователей можно посмотреть в их свойствах - вкладка Accounting:

Bytes sent to client - Счетчик байт отправленных клиенту

Bytes received from client - Счетчик байт полученных от клиента

Bytes sent for client - Счетчик байт, отправленных для обработки запроса клиента

Bytes received for client - Счетчик байт, принятых для обработки запроса клиента

Объем входящего трафика, полученного прокси-сервером при обработке запроса клиента меньше объема, отправленного клиенту за счет того, что часть данных взята из кэш сервера.

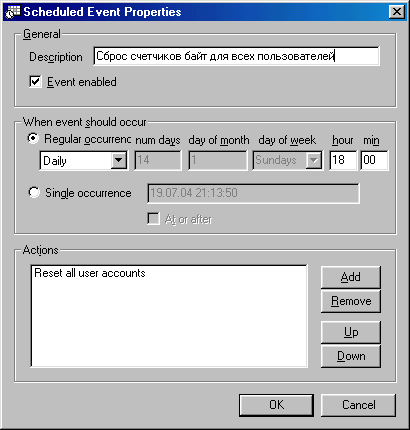

Счетчики можно обнулять вручную (кнопка Reset) или с помощью встроенного планировщика Wingate - меню System - раздел Scheduler - Events - Add. Нужно добавить событие и действие при его возникновении. Например, событием может быть "Ежедневно (Daily) в 18.00", а действием - "Сброс счетчиков байт для всех пользователей" (Reset all user accounts).

На следующий день пользователь начнет работу с нулевыми счетчиками и, при достижении лимита будет автоматически отключен от сервиса WWW Proxy Server, т.е. не сможет посещать сайты, но сможет пользоваться, например почтой, поскольку мы не установили ограничения для POP3 и SMTP сервисов.

Настройки клиентов ICQ и FTP для работы через Wingate.

Очень полезно, с точки зрения безопасности вашей сети, чтобы в сетевых настройках клиентов отсутствовал шлюз по умолчанию, т.е. не было возможности выхода в интернет с использованием соединений с неизвестными серверами по неизвестным протоколам. Использование маршрутизатора с NAT желательно рассматривать как исключительный случай, например, вызванный необходимостью использования программы, не умеющей работать через прокси. Но и в этом случае можно попробовать найти решение, например, с помощью специальных программ, позволяющих перенаправлять трафик на прокси-сервер (FreeCap, ProxyCap и им подобные) или использовать средства перенаправления Wingate - создавая сервисы TCP Mapping Service, UDP Mapping Service. Если уж разрешать выход через шлюз - то с максимальными ограничениями.

Многие клиентские приложения используют протокол SSL, обеспечивающий шифрование данных. Стандартно, обмен выполняется между клиентом и сервером через порт 443/TCP. Вроде бы, напрашивается решение использовать сервис Wingate NAT, с правилом, разрешающим соединение, если номер порта сервера равен 443. Но

Сервис WWW Proxy Server прокси - сервера Wingate поддерживает метод CONNECT, что позволяет ему реализовать, например, SSL-туннель внутри HTTP-соединения. Работает это следующим образом: клиент подключается к сервису "WWW Proxy Server" по протоколу HTTP (при стандартных настройках Wingate на порт 80) и посылает ему запрос CONNECT с указанием IP и номера порта того сервера, к которому он желает подключиться. Wingate выполняет это подключение и обеспечивает обмен данными между клиентом, и сервером. Клиент в этом случае реально подключен только к сервису "WWW Proxy Server", но преспокойно может обмениваться данными с внешним сервером по нужному порту (например для SSL - порт 443). Т.е. клиент обменивается с сервером по протоколу HTTP, внутри которого может быть любой другой TCP-протокол. Это позволяет легко обходиться без использования возможности прямого выхода клиентов в Интернет через NAT.

Старые версии ICQ могли работать только через NAT или с использованием SOCKS-прокси, транслирующими трафик от клиента к серверу без изменения его содержимого. В настройках клиента ICQ нужно было указать в качестве прокси-сервера Wingate, тип прокси - SOCKS4 или SOCKS5.

Современные версии ICQ могут настраиваться на работу через HTTPS, SOCKS и HTTP proxy (для подключения к любым портам (например, 5190) с использованием метода CONNECT ). Нет необходимости давать пользователю доступ через Wingate NAT или SOCKS - прокси.

Настройки клиента ICQ не всегда очевидны и часто вызывают трудности у начинающего системного администратора. Поэтому я привожу их очень подробно для ICQ 2002A Pro. Для других версий ICQ они принципиально не отличаются.

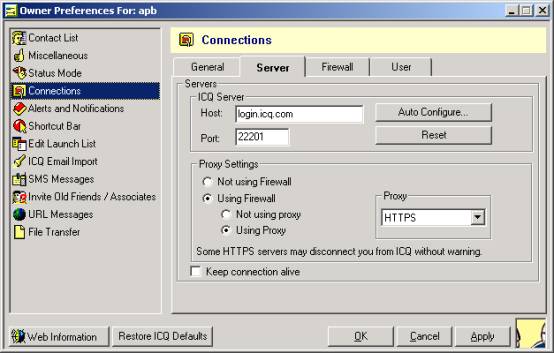

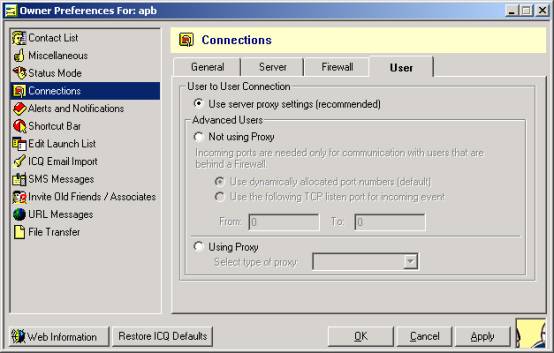

Для настройки клиента ICQ на работу через WWW Proxy server Wingate надо выбрать "Preferences"- "Connections".

Вкладку "General" оставьте без изменений. Настройки выполните в соответствии с приведенными ниже скриншотами.

Host и Port ICQ сервера могут быть другими (можно щелкнуть мышкой на

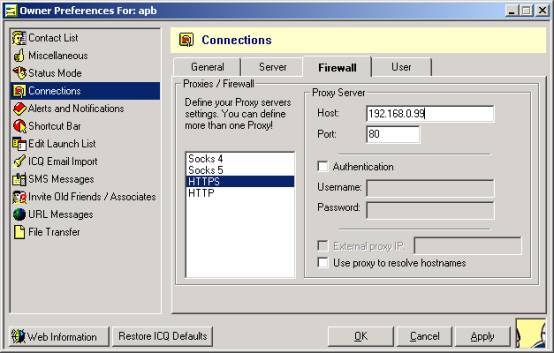

Вкладка Firewall

В поле Host - IP вашего Wingate и его порт (80) Если выбрать HTTPS - будет использоваться обмен с шифрованием данных между сервером и клиентом ICQ. Если HTTP - без шифрования.

Вкладка User

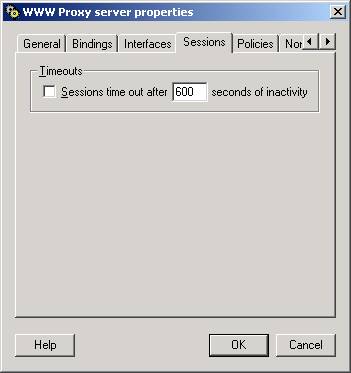

И последнее - если клиент ICQ часто отключается, а другие приложения работают нормально, проверьте ограничение длительности сессии в настройках WWW PROXY. По умолчанию для большинства сервисов установлена длительность сессии в 600 сек. и, если за это время ICQ не проявляла активности, сессия будет закрыта. Для решения проблемы можно увеличить длительность сессии или убрать галочку таймаута в настройках сервиса.

FTP-клиент FAR может работать через прокси-сервер Wingate, но настройки FTP-подключения выполняются не так, как рекомендует его справка. Вместо имени или адреса FTP-сервера задается адрес сервера Wingate, в поле имени пользователя задается имя пользователя, символ @ и имя (адрес) FTP-сервера. Для анонимного доступа используется имя anonymous@<адрес или имя FTP-сервера>:

Обработка статистических данных.

Статистические данные об использовании Wingate можно получить различными способами. Источниками статистики может быть информация из уже упоминавшихся журналов, счетчиков статистики в свойствах пользователей, файла history.dbf, расположенного в корневом каталоге Wingate. Удобнее всего использовать специальную программу, например Proxy Inspector for Wingate от компании ADVSoft.advsoft.ru)

Программа при инсталляции сама настраивается на обслуживание установленного сервера Wingate и не требует никаких других настроек в дальнейшем. Ведет свою базу данных и позволяет получать подробнейшие отчеты, в том числе о трафике по сервисам и пользователям, о посещаемых пользователями страницах, входящему и исходящему трафику по посещаемым серверам в интернет и т.п. Образец отчета - Посмотреть[»] Программа платная, но стоимость ее невелика (с некоторыми ограничениями работает и в бесплатном варианте). Из бесплатных можно порекомендовать пока не очень известную WrSpy (WinRouteSpy), разработанную для Winroute, но поддерживающую и другие прокси, в т.ч. Wingate. Сайт программы

Сохранение, и восстановление настроек Wingate

Настройки Wingate хранятся в ветви реестра Windows

HKEY_LOCAL_MACHINE\SOFTWARE\Qbik Software\WinGate

Соответственно, для сохранения сделанных вами настроек, достаточно сделать экспорт данной ветви реестра в файл. Для восстановления настроек - импортируйте данные из reg-файла, полученного при экспорте. После импорта нужно перезапустить Wingate Engine (Stop и Start через GateKeeper) или перезагрузить Windows. Проверьте настройки, возможно что-то придется исправить вручную. Необходимость в исправлениях возникает при изменениях количества сетевых карт, их типов и IP-адресов. Для каждого из сервисов надо проверить вкладки Bindings и Interfaces и при необходимости, исправить привязки интерфейсов сетевых карт.